Un ransomware cible spécifiquement les organisations de santé

La multiplication des attaques par ransomware est un phénomène malheureusement connu et dont la presse se fait largement l’écho depuis des mois. Tous les secteurs sont concernés y compris le secteur de la santé … Ce qui pose question aujourd’hui c’est la découverte d’un groupe cybercriminel nommé Daixin qui cible les organisations de santé.

En 2021, plus de 68 variantes de ransomware différentes ont été identifiées. À travers le monde, environ 37 % des organisations de santé mondiales sont victimes d’attaques par ransomware. (source Reportsanddata). Des chiffres plus qu’alarmants mais dont l’analyse peut sembler presque minime au vu de l’alerte qui vient d’être émise par les agences fédérales des Etats-Unis et relayée par le Cert-Santé France.

En effet un groupe de cybercriminels nommé Daixin a attaqué de nombreuses organisations du secteur de la santé et ce depuis juin 2022. Cette annonce doit aujourd’hui interpeller les acteurs du monde de la santé sur ce ciblage spécifique et cette intention délibérée de mettre à mal les systèmes de santé.

« Les attaques ont entrainé un vol de données médicales sensibles et le chiffrement de serveurs dédiés à la gestion de dossiers électroniques de santé, aux services de diagnostic et d’imagerie médicale, ou encore à des réseaux intranet hospitaliers. »

Le mode opératoire du groupe DAIXIN

Selon les premiers éléments, l’accès initial aux réseaux ciblés est obtenu au moyen de serveurs de réseau privé virtuel (VPN), tirant souvent parti des failles de sécurité non corrigées et des informations d’identification compromises obtenues via des e-mails de phishing (hameçonnage)

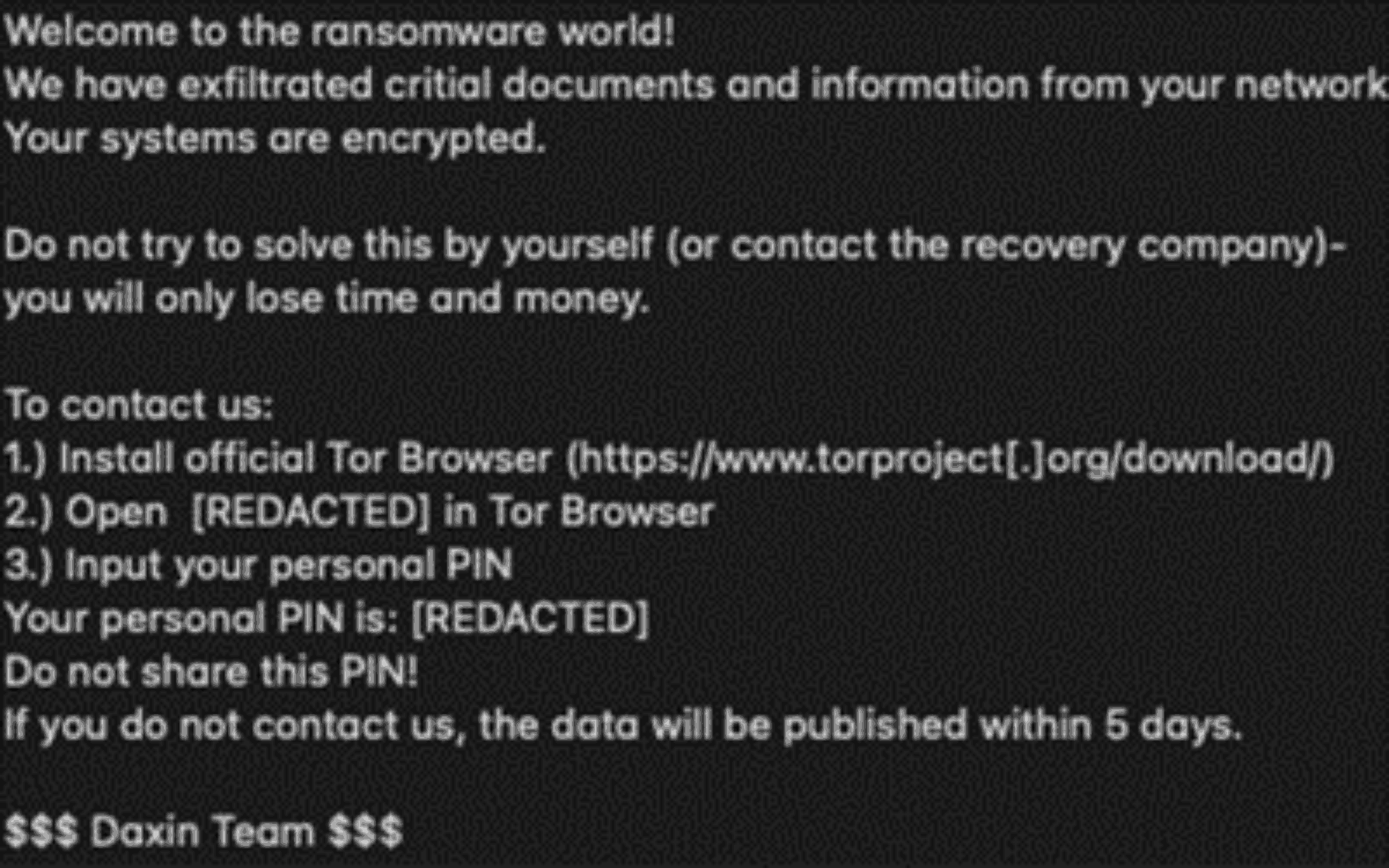

Note de rançon Daixin (source : CISA)

Les pirates progressent sur le réseau en se déplaçant latéralement en utilisant le protocole RDP (Remote Desktop Protocol) et le protocole Shell sécurisé (Secure Socket Shell) afin d’obtenir un accès privilégié aux serveurs ESXI via la récupération d’informations d’identification et la manipulation de comptes privilégiés

Selon le gouvernement américain : « Après avoir obtenu l’accès à ces serveurs, le groupe Daixin exfiltre plusieurs giga-octets de données sensibles avant de déployer le rançongiciel sur les serveurs VMWare ESXI des réseaux visés. De plus, le ransomware du groupe DAIXIN est basé sur une autre souche appelée Babuk qui a été divulguée en septembre 2021 et a été utilisée comme base pour un certain nombre de familles de logiciels malveillants de cryptage de fichiers telles que Rook, Night Sky, Pandora et Cheerscrypt. »

Retrouvez l’article original sur le site CERT Santé ainsi que la fiche réflexe (disponible en référence) de gestion préventive du risque représenté par les rançongiciels à destination des organisations de santé.

Sur le même sujet

Toutes les publications

Comment la cyberattaque par rançongiciel impacte-t-elle les établissements de santé ?

Comment estimer le coût d’une cyberattaque par rançongiciel dans un établissement de santé ?